Geheimtext ist unlesbare, verschlüsselte Daten, die nur gelesen werden können, wenn du den Schlüssel kennst. Erfahre alles über Geheimtext und wie er die Privatsphäre deiner Daten gewährleistet, indem er Computer und Online-Kommunikation sichert, einschließlich verschlüsselter E-Mails.

Als Julius Cäsar eine geheime Nachricht an die römische Armee senden wollte, verwandelte er die Buchstaben in Geheimtext – ein Kauderwelsch, das nur mit einem geheimen Schlüssel entschlüsselt werden konnte. Nur die Truppen, die den Schlüssel kannten, konnten es lesen.

Zweitausend Jahre später hält computererzeugter Geheimtext deine vertraulichen Daten privat auf deinen Geräten und online. Wir erklären, was Geheimtext ist und wie er verwendet wird, um Online-Kommunikation zu sichern, einschließlich verschlüsselter E-Mails.

Was sind Geheimtext und Klartext?

Beispiel für Geheimtext

Arten von Verschlüsselungen

Asymmetrische Verschlüsselungen

Symmetrische Verschlüsselungen

Verwendung von Geheimtext

E-Mail-Geheimtext

Was sind Geheimtext und Klartext?

In der Kryptografie ist Geheimtext, auch bekannt als verschlüsselter Text, der unlesbare Text, der entsteht, wenn du Text verschlüsselst.

Im Gegensatz dazu ist Klartext gewöhnlicher, lesbarer Text, der nicht verschlüsselt ist.

Wenn du eine Nachricht mit einem Verschlüsselungsalgorithmus, bekannt als Verschlüsselung, verschlüsselst, wird dein ursprünglicher Text (Klartext) in eine Reihe von zufälligen Zahlen und Buchstaben (Geheimtext) umgewandelt, die nicht gelesen werden können.

Wenn du die Nachricht entschlüsselst, wird dieser Geheimtext wieder in Klartext umgewandelt – deine ursprüngliche, lesbare Nachricht.

Beispiel für Geheimtext

Hier ist ein einfacher Geheimtext, der mit der Cäsar-Verschlüsselung verschlüsselt wurde, Julius Cäsars ursprüngliche Methode, die nur Buchstaben verwendet:

JV PBZOBQ QBUQ

Um die ursprüngliche Nachricht in den obenstehenden Geheimtext zu verschlüsseln, wurde jeder Buchstabe des Textes drei Buchstaben zurück im Alphabet verschoben.

- „A“ wird drei Buchstaben zurück verschoben und wird zu „X“

- „B“ wird zu „Y“

- „C“ wird zu „Z“

- und so weiter…

Um also die Nachricht in lesbaren Klartext zu entschlüsseln, musst du jeden Buchstaben drei Buchstaben vorwärts im Alphabet verschieben.

| Chiffretext | J | V | P | B | Z | O | B | Q | Q | B | U | Q |

| Klartext (3 Buchstaben vorwärts) | M | Y | S | E | C | R | E | T | T | E | X | T |

So liest sich „JV PBZOBQ QBUQ“ als „MY SECRET TEXT“.

In diesem Fall ist der Schlüssel zum Chiffrieren die 3: Du verschiebst jeden Buchstaben um drei Stellen vorwärts oder rückwärts im Alphabet, um ihn zu verschlüsseln oder zu entschlüsseln. Das ist als Substitutionschiffre bekannt.

Arten von Chiffren

Historisch gesehen wurde Verschlüsselung von Hand durchgeführt, typischerweise mit Stift und Papier. Vor dem Aufkommen von Maschinen wurde Chiffretext meistens einfach durch Austauschen von Buchstaben (Substitutionschiffre) oder durch Umordnen derselben (Transpositionschiffre) erstellt.

Diese einfachen Chiffren werden heutzutage nicht mehr allein als Verschlüsselungsmethoden verwendet, da sie recht einfach zu entschlüsseln sind. Heute sind computerimplementierte Chiffren mit langen, komplexen Schlüsseln, die aus Zahlen und Buchstaben bestehen, viel sicherer. Je länger der Schlüssel, desto schwerer ist die Chiffre zu knacken.

Moderne Chiffren können in zwei große Kategorien eingeteilt werden, je nachdem, wie sie mit Schlüsseln umgehen:

1. Asymmetrische Schlüsselchiffren

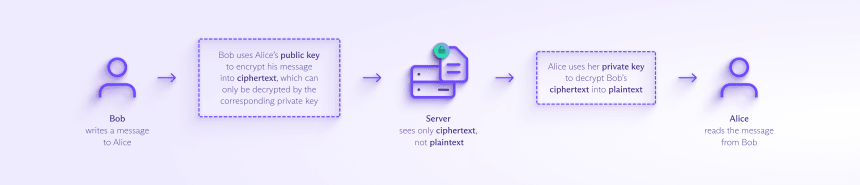

Auch bekannt als Public-Key-Verschlüsselungen, nutzen asymmetrische Verschlüsselungen Paare mathematisch zusammenhängender Schlüssel: einen öffentlichen Schlüssel und einen Privatschlüssel.

Du verschlüsselst eine Nachricht, um sie mit dem öffentlichen Schlüssel einer Person in Chiffretext zu verwandeln, welcher öffentlich verfügbar ist und von jedem genutzt werden kann. Aber nur die betreffende Person kann die Nachricht mit ihrem zugehörigen Privatschlüssel entschlüsseln, den sie geheim hält.

2. Symmetrische Verschlüsselungen

Auch bekannt als Private-Key-Verschlüsselungen, verwenden symmetrische Verschlüsselungen einen einzigen Schlüssel, um die Nachricht zu verschlüsseln und zu entschlüsseln.

| Schlüsseltyp | Schlüssel | Beispiele |

|---|---|---|

| Asymmetrische Verschlüsselung | Öffentlicher Schlüssel Privatschlüssel | RSA, ECC |

| Symmetrische Verschlüsselung | Einzelschlüssel | AES, ChaCha20, Salsa20 |

Verwendung von Chiffretext

Vom Smartphone und Laptop bis hin zu Webseiten, sicheren E-Mails, Cloud-Speichern und Geldautomaten wird Chiffretext überall dort verwendet, wo Verschlüsselung eingesetzt wird, um die Vertraulichkeit von Daten auf Computern und Computernetzwerken zu schützen.

Zum Beispiel nutzen die meisten Webseiten HTTPS(neues Fenster), um die Kommunikation zu sichern, was auf dem TLS-Verschlüsselungsprotokoll basiert. Verbindest du dich mit deiner Bank oder einem Online-Shop, wandelt TLS die Daten, die du austauschst, in Chiffretext um. TLS nutzt eine Kombination aus asymmetrischen und symmetrischen Verschlüsselungen, um deine Verbindung zu sichern.

Wenn du dich mit einem virtuellen privaten Netzwerk (VPN)(neues Fenster), wie Proton VPN(neues Fenster), mit dem Internet verbindest, wird dein Internetverkehr mittels symmetrischer Verschlüsselung in Chiffretext umgewandelt. Proton VPN verwendet starke AES-256(neues Fenster)– oder ChaCha20-Verschlüsselungen.

Sichere E-Mail-Anbieter, wie Proton Mail, nutzen ebenfalls Verschlüsselung, um deine Nachrichten in Chiffretext zu verwandeln. Bei Proton Mail verwenden wir AES-256 und ECC oder RSA-Verschlüsselungen, um Ende-zu-Ende-Verschlüsselung zu realisieren, sodass nur du deine E-Mails lesen kannst.

Aber bei den meisten anderen E-Mail-Anbietern, die behaupten sicher zu sein, kannst du nicht garantieren, dass deine Nachrichten immer verschlüsselt bleiben.

E-Mail-Chiffretext

Die meisten großen E-Mail-Dienste, wie Gmail und Outlook, verschlüsseln E-Mails auf zwei Arten. Sie nutzen:

- TLS-Verschlüsselung, um E-Mails auf dem Weg von A nach B zu sichern und sie in Chiffretext umzuwandeln, falls der Server des Empfängers TLS unterstützt

- Symmetrische Schlüsselverschlüsselung, wie AES, um E-Mails, die auf ihren Servern gespeichert sind, zu verschlüsseln

Allerdings bleibt außerhalb deiner Kontrolle, wer deine E-Mails entschlüsseln kann.

Zuerst sichert TLS deine Nachrichten während der Übertragung, aber nach ihrer Ankunft hängt ihre Sicherheit davon ab, welche Verschlüsselung der empfangende Server verwendet. Wie Microsoft über Outlook erklärt(neues Fenster), „mit TLS bleibt die Nachricht möglicherweise nicht verschlüsselt, nachdem sie den E-Mail-Provider des Empfängers erreicht hat“.

Zweitens behalten die meisten E-Mail-Anbieter die Verschlüsselungsschlüssel zu deinen Nachrichten. Sie können also auf deine Daten zugreifen und sie an Dritte weitergeben, wie Werbetreibende, Datenmakler oder Regierungen.

Der einzige Weg, sicherzustellen, dass eine von dir gesendete E-Mail als Chiffretext bleibt, bis dein Empfänger sie öffnet, ist die Verwendung von Ende-zu-Ende-verschlüsselten E-Mails, wie Proton Mail. Mit Ende-zu-Ende-Verschlüsselung werden deine E-Mails auf deinem Gerät verschlüsselt, bevor sie auf unsere Server hochgeladen werden, und können nur vom vorgesehenen Empfänger entschlüsselt und gelesen werden.

Wenn zum Beispiel Bob Alice schreibt, wird seine Nachricht unter Verwendung von Alices öffentlichem Schlüssel in Chiffretext umgewandelt. Nur Alice kann die Nachricht mit ihrem privaten Schlüssel in Klartext entschlüsseln.

Wir haben Proton Mail so gestaltet, dass du jederzeit die Kontrolle über deine Verschlüsselungsschlüssel behältst, sodass nur du auf deine E-Mails zugreifen kannst. Mit Proton Mail erhältst du:

- Ende-zu-Ende-Verschlüsselung: Jede Nachricht, die du an jemanden bei Proton Mail sendest, ist standardmäßig Ende-zu-Ende-verschlüsselt. Niemand außer dir und deinem vorgesehenen Empfänger kann sie lesen.

- Passwortgeschützte E-Mails: Sende ganz einfach eine Ende-zu-Ende-verschlüsselte E-Mail an jeden, der nicht bei Proton Mail ist, ohne technisches Wissen.

- Zero-Access-Verschlüsselung: Niemand kann ohne deine Autorisierung auf deine gespeicherten E-Mails zugreifen, nicht einmal Proton.

Bei Proton ist es unser Ziel, alle privat und sicher online zu halten, also schließe dich uns an. Mit Proton Mail entscheidest du, wer deine verschlüsselten E-Mails, Anhänge, Kontakte und deinen Kalender entschlüsseln kann.